- パロアルトネットワークスが「Unit 42 ネットワーク脅威トレンドレポート 2023」を公開

- 脆弱性の悪用が増加し、PDFによるマルウェア拡散が最も一般的

- 企業組織は全体的にセキュリティ環境を捉え、ネットワークを包括的に監視する必要がある

パロアルトネットワークスが「Unit 42 ネットワーク脅威トレンドレポート 2023」を公開。

脆弱性の悪用が増加し、PDFによるマルウェア拡散が最も一般的。

OT技術を利用する業界を狙ったマルウェアが増加し、ChatGPT/AI詐欺攻撃も発生。

新規登録ドメインを使ったフィッシングや、クラウドワークロードデバイスを狙ったLinuxマルウェアも増加。

クリプトマイナーのトラフィックが倍増し、SSL暗号化トラフィックを使用するマルウェアも増加すると予想される。

企業・組織は全体的にセキュリティ環境を捉え、ネットワークを包括的に監視する必要がある。

- カテゴリ

- セキュリティ、ネットワーク、ゲーム

- 製品名

- Unit 42

- 会社名

- パロアルトネットワークス

- IP名

- ChatGPT

- キャラクター名

- 人名

——— 以下 プレスリリース原文 ———

パロアルトネットワークス、「Unit 42 ネットワーク脅威トレンドレポート 2023」発表

公開日: 2023/06/14

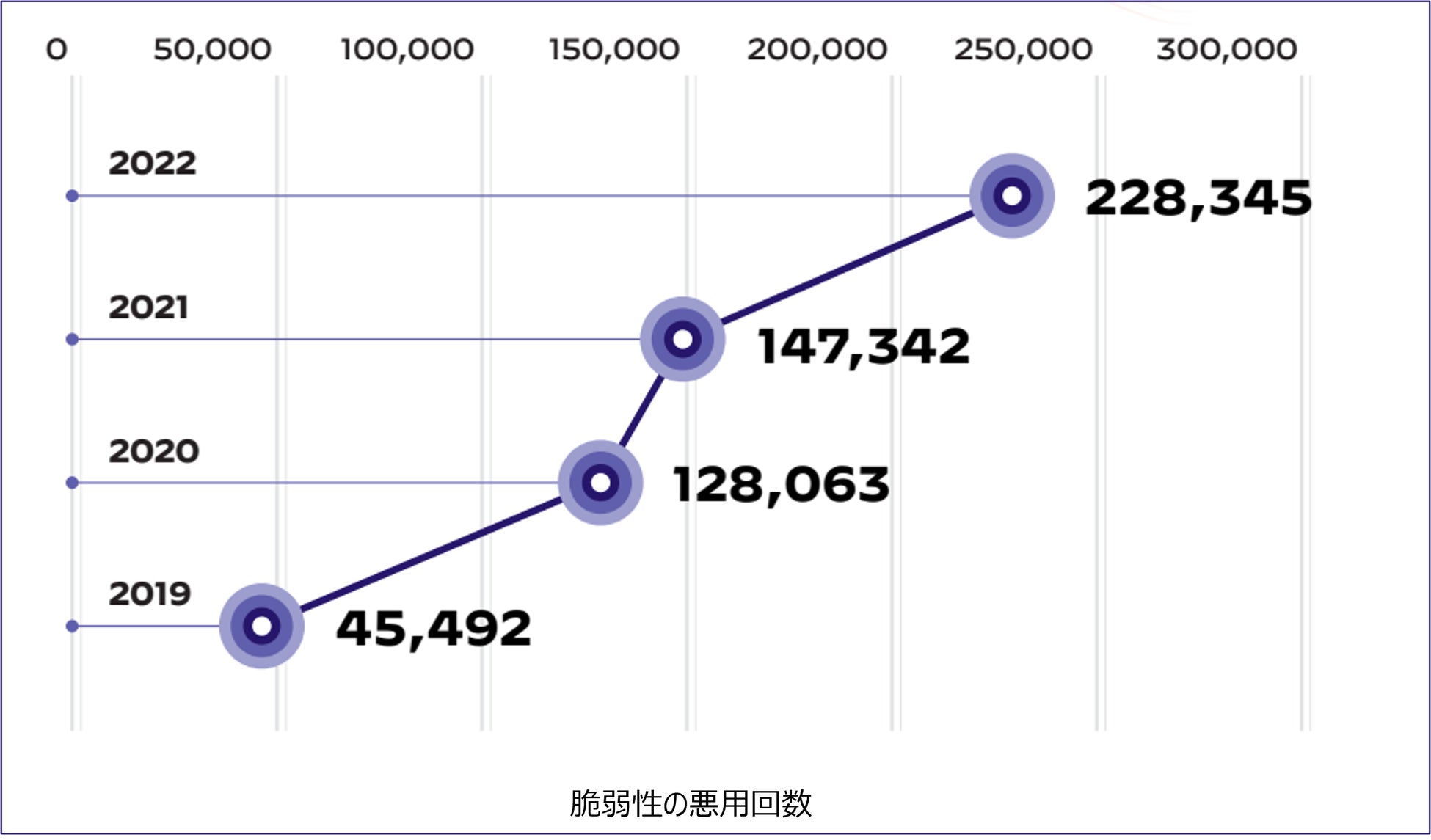

脆弱性の悪用は依然衰える気配がなく、前回調査で明らかになった2021年の約14万回から2022年は約22万回の55%に増加しました(2021年:147,342回 vs 2022年:228,345回)。

攻撃者はリモートコード実行(RCE)、メール、危険なウェブサイト、新規登録ドメイン(NRD)、ChatGPT/AI詐欺攻撃、クリプトマイナー攻撃等、既に公表されている脆弱性と公表されていない脆弱性(ゼロディエクスプロイト)の両方を悪用しています。(**マルウェアのサンプル数の推移はレポートp.12を参照)

主な調査結果は以下の通りです。

66%のマルウェアはPDFにより拡散:電子メールでのマルウェア拡散には、悪意のあるPDFファイルが最も多く使われています。次に多いのは.exeファイル(9.9%)、3位.xlsファイル(7.8%)の配信でした。

また、検知を回避するため、元々は正当なセキュリティ目的のために設計されたツールを活用したマルウェア攻撃はますます複雑化しています。OT技術を利用する業界を狙ったマルウェアが増加:製造業、公益事業、エネルギー産業において、1組織当たりが経験したマルウェアの平均攻撃回数は、対2021年比で238%増加しています。

ChatGPT/AI詐欺攻撃の発生:2022年11月から2023年4月にかけて、ChatGPTを模倣しようとするChatGPTに関連するドメインの月間登録件数が910%増加しました。また、パロアルトネットワークスのAdvanced URL Filteringシステムでは毎日100件以上、ChatGPT関連の悪意あるURLが検出されています

新規登録ドメイン:攻撃者は検知を回避するために、新規登録ドメイン(NRD)をフィッシング、ソーシャル・エンジニアリング※、マルウェアの拡散に利用しています。そして、新規登録ドメインを使って、アダルトサイト(20.2%)や金融サービス(13.9%)のウェブサイトを訪れる人々を標的にする傾向が強いと思われます。

※ソーシャル・エンジニアリングとは、心理的な隙やミスにつけ込み、ネットワークに侵入するために必要となるパスワードなどの重要情報を、情報通信技術を使わずに、盗み出す方法です。クラウドワークロードデバイスを狙ったLinuxマルウェアが増加:パブリッククラウドインスタンスの90%はLinuxで稼働しています。攻撃者は、Unix系OSで動作するクラウドワークロードやIoTデバイスで攻撃の機会を狙っています。Linuxシステムに対する最も一般的な脅威は、ボットネット(47%)、コインマイナー(21%)およびバックドア(11%)です。

クリプトマイナーのトラフィックが増加傾向に:クリプトマイナー(仮想通貨のマイニングをさせるマルウェア)のトラフィックは2022年に倍増。サンプリングされた組織の45%に、クリプトマイニングのトラフィックを含むシグネチャーのトリガー履歴が検出されました。

トラフィックに含まれる暗号化されたマルウェアは増加の一途:マルウェアのトラフィックの12.91%は、すでにSSL暗号化されています。攻撃者が合法的な企業を模倣した戦術を採用するにつれ、SSL暗号化トラフィックを使用して無害のネットワークトラフィックに紛れ込むマルウェアファミリーは、今後も増加すると予想されます。

パロアルトネットワークス バイスプレジデント兼アジア太平洋・日本地域担当 地域最高セキュリティ責任者のSean Dukaは次のように述べています。「今日、急速なChatGPTの利用が拡がり、ChatGPT関連の詐欺が増えているのは当然な結果です。しかし、従来からみられている、電子メールでの添付PDFを通じたマルウェアの拡散が、最も一般的な方法であることに変わりはありません。今のところ、潜在的な被害者を騙すには、単純なソーシャル・エンジニアリングで十分です。そのため、企業・組織はセキュリティ環境を全体的に捉え、ネットワークを包括的に監視し、組織のあらゆるレベルでセキュリティのベストプラクティスが守られていることを確認する必要があります。」

「Unit 42 ネットワーク脅威トレンドレポート 2023」に関するレポート(英語)はこちら(https://start.paloaltonetworks.com/unit-42-network-threat-trends-report-malware-2023.html)をご覧ください。

また、本レポートの内容に関するご質問などありましたら以下の広報事務局までお問い合わせください。

(関連情報)

Unit 42 ブログ:ChatGPTをテーマとした詐欺攻撃が増加中

https://unit42.paloaltonetworks.jp/chatgpt-scam-attacks-increasing/

Twitter(https://twitter.com/PaloAltoNtwks)、LinkedIn(https://www.linkedin.com/company/palo-alto-networks/mycompany/verification/)、Facebook(https://www.facebook.com/PaloAltoNetworks)、Instagram(https://www.instagram.com/paloaltontwks/)でパロアルトネットワークスをフォローしてください。

パロアルトネットワークス株式会社について

パロアルトネットワークスは、サイバーセキュリティのグローバルリーダーです。企業や組織が安心してテクノロジーを活用できるよう、サイバー脅威を克服するための技術革新に努め、世界中のあらゆる業界の何千ものお客様に、次世代サイバーセキュリティを提供しています。最高クラスのサイバーセキュリティプラットフォームとサービスは、業界をリードする脅威インテリジェンスに支えられ、最先端の自動化によって強化されています。ゼロトラストエンタープライズの実現に向けた製品の導入や、セキュリティインシデントの対応、ワールドクラスのパートナーエコシステムを通じたより良いセキュリティ成果の提供などにより、毎日をより安全なものにするための支援に取り組んでいます。それが、パロアルトネットワークスがサイバーセキュリティのパートナーとして選ばれる理由です。パロアルトネットワークスでは、ミッションの実現に向けて最高の人材を集めることに尽力しており、Newsweek誌の「最も愛される職場」(2021年)、Comparably(職場文化モニタリングプラットフォーム)の「多様性に優れた企業」(2021年)、HRC(ヒューマンライツキャンペーン)の「LGBTQ平等のための最高の場所」(2022年)に選出されています。詳しくは http://www.paloaltonetworks.jpをご覧ください。

※Palo Alto Networks、Palo Alto NetworksロゴおよびPrismaは米国およびその他の国・地域におけるPalo Alto Networksの登録商標または商標です。本書に記述されているその他すべての商標、商号、サービスマークは、各所有者に帰属します。また、本書またはその他のプレスリリース公式発表に記述されている未発売のサービス、および機能については、提供開始までご利用いただけません。当初の予定通りに提供開始されない場合や、提供されない場合もあります。パロアルトネットワークスの製品やサービスを購入する際は、既に提供されているサービスや機能をhttp://www.paloaltonetworks.jpよりご確認ください。

引用元: https://prtimes.jp/main/html/rd/p/000000029.000059751.html